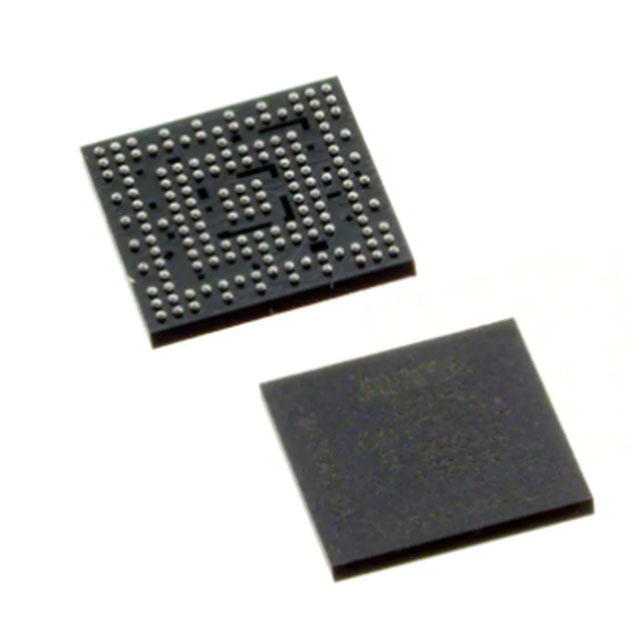

Нов оригинален XC7A75T-1CSG324I Spot Stock One-Stop BOM Service Ic Chip Integrated Circuits IC FPGA 210 I/O 324CSBGA

Атрибути на продукта

| ТИП | ОПИСАНИЕ |

| Категория | Интегрални схеми (ИС)ВграденFPGAs (Програмируема на място матрица с гейт) |

| произв | AMD Xilinx |

| Серия | Артикс-7 |

| Пакет | поднос |

| Стандартен пакет | 126 |

| Състояние на продукта | Активен |

| Брой LAB/CLB | 5900 |

| Брой логически елементи/клетки | 75520 |

| Общо RAM битове | 3870720 |

| Брой I/O | 210 |

| Напрежение – Захранване | 0,95V ~ 1,05V |

| Тип монтаж | Повърхностен монтаж |

| Работна температура | -40°C ~ 100°C (TJ) |

| Опаковка / Калъф | 324-LFBGA, CSPBGA |

| Пакет устройства на доставчика | 324-CSPBGA (15×15) |

| Основен номер на продукта | XC7A75 |

Колко важна е програмируемостта за следващото поколение устройства за сигурност?

Дигитализацията и автоматизацията вече са глобална тенденция.В резултат на епидемията услугите във всички сектори се преместват онлайн и с бързото внедряване на надомната работа хората разчитат все повече на интернет свързаността за работата и живота си.

Въпреки това, тъй като броят на потребителите и свързаните устройства продължава да нараства и функциите и нуждите стават все по-разнообразни, системната архитектура става все по-сложна и обхватът на системните функции се разширява, което води до голям брой потенциални рискове.В резултат на това прекъсванията са често срещано явление и „сривовете“ често са в заглавията.

Бялата книга на Xilinx WP526, Значението на програмируемостта в устройствата за сигурност от следващо поколение, изследва множество архитектури на защитни стени и комбинацията от гъвкавостта и конфигурируемостта на адаптивните устройства на Xilinx и неговите предложения за IP и инструменти за значително подобряване на производителността на обработката на сигурността.

Уредите за сигурност продължават да се развиват

Следващото поколение реализации на мрежова сигурност продължава да се развива и претърпява архитектурна промяна от резервни към вградени реализации.С началото на внедряването на 5G и експоненциалното нарастване на броя на свързаните устройства има спешна нужда организациите да преразгледат и модифицират архитектурата, използвана за внедряване на сигурност.Изискванията за 5G пропускателна способност и латентност трансформират мрежите за достъп, като в същото време изискват допълнителна сигурност.Тази еволюция води до следните промени в мрежовата сигурност.

1. по-висока пропускателна способност за сигурност L2 (MACSec) и L3.

2. необходимостта от базиран на политики анализ на границата/достъпа

3. сигурност, базирана на приложения, изискваща по-висока производителност и свързаност.

4. използването на AI и машинно обучение за предсказуем анализ и идентифициране на зловреден софтуер

5. прилагането на нови криптографски алгоритми, движещи развитието на постквантовата криптография (QPC).

Наред с горните изисквания все повече се възприемат мрежови технологии като SD-WAN и 5G-UPF, което изисква прилагането на мрежово нарязване, повече VPN канали и по-задълбочена класификация на пакетите.В текущото поколение реализации на мрежова сигурност повечето сигурност на приложенията се управляват чрез софтуер, работещ на процесора.Въпреки че производителността на процесора се е увеличила по отношение на броя на ядрата и процесорната мощност, нарастващите изисквания за пропускателна способност все още не могат да бъдат решени чрез чисто софтуерно внедряване.

Изискванията за сигурност на приложенията, базирани на правила, непрекъснато се променят, така че повечето налични готови решения могат да обработват само фиксиран набор от заглавки на трафик и протоколи за криптиране.Поради тези ограничения на софтуера и фиксираните ASIC-базирани реализации, програмируемият и гъвкав хардуер осигурява идеалното решение за внедряване на базирана на политика сигурност на приложенията и решава предизвикателствата с латентността на други програмируеми NPU-базирани архитектури.

Гъвкавият SoC има напълно защитен мрежов интерфейс, криптографски IP и програмируема логика и памет за внедряване на милиони правила за политики чрез обработка на приложения със състояние, като TLS и търсачки с регулярни изрази.