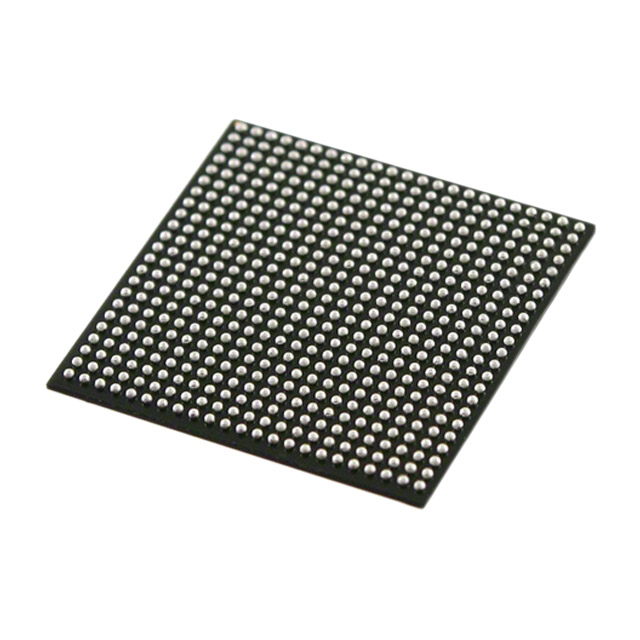

Електронни компоненти XCVU13P-2FLGA2577I IC чипове интегрални схеми IC FPGA 448 I/O 2577FCBGA

Атрибути на продукта

| ТИП | ОПИСАНИЕ |

| Категория | Интегрални схеми (ИС) |

| произв | AMD Xilinx |

| Серия | Virtex® UltraScale+™ |

| Пакет | поднос |

| Стандартен пакет | 1 |

| Състояние на продукта | Активен |

| Брой LAB/CLB | 216000 |

| Брой логически елементи/клетки | 3780000 |

| Общо RAM битове | 514867200 |

| Брой I/O | 448 |

| Напрежение – Захранване | 0,825V ~ 0,876V |

| Тип монтаж | Повърхностен монтаж |

| Работна температура | -40°C ~ 100°C (TJ) |

| Опаковка / Калъф | 2577-BBGA, FCBGA |

| Пакет устройства на доставчика | 2577-FCBGA (52,5×52,5) |

| Основен номер на продукта | XCVU13 |

Уредите за сигурност продължават да се развиват

Следващото поколение реализации на мрежова сигурност продължава да се развива и претърпява архитектурна промяна от резервни към вградени реализации.С началото на внедряването на 5G и експоненциалното нарастване на броя на свързаните устройства има спешна нужда организациите да преразгледат и модифицират архитектурата, използвана за внедряване на сигурност.Изискванията за 5G пропускателна способност и латентност трансформират мрежите за достъп, като в същото време изискват допълнителна сигурност.Тази еволюция води до следните промени в мрежовата сигурност.

1. по-висока пропускателна способност за сигурност L2 (MACSec) и L3.

2. необходимостта от базиран на политики анализ на границата/достъпа

3. сигурност, базирана на приложения, изискваща по-висока производителност и свързаност.

4. използването на AI и машинно обучение за предсказуем анализ и идентифициране на зловреден софтуер

5. прилагането на нови криптографски алгоритми, движещи развитието на постквантовата криптография (QPC).

Наред с горните изисквания все повече се възприемат мрежови технологии като SD-WAN и 5G-UPF, което изисква прилагането на мрежово нарязване, повече VPN канали и по-задълбочена класификация на пакетите.В текущото поколение реализации на мрежова сигурност повечето сигурност на приложенията се управляват чрез софтуер, работещ на процесора.Въпреки че производителността на процесора се е увеличила по отношение на броя на ядрата и процесорната мощност, нарастващите изисквания за пропускателна способност все още не могат да бъдат решени чрез чисто софтуерно внедряване.

Изискванията за сигурност на приложенията, базирани на правила, непрекъснато се променят, така че повечето налични готови решения могат да обработват само фиксиран набор от заглавки на трафик и протоколи за криптиране.Поради тези ограничения на софтуера и фиксираните ASIC-базирани реализации, програмируемият и гъвкав хардуер осигурява идеалното решение за внедряване на базирана на политика сигурност на приложенията и решава предизвикателствата с латентността на други програмируеми NPU-базирани архитектури.

Гъвкавият SoC има напълно защитен мрежов интерфейс, криптографски IP и програмируема логика и памет за внедряване на милиони правила за политики чрез обработка на приложения със състояние, като TLS и търсачки с регулярни изрази.

Адаптивните устройства са идеалният избор

Използването на устройства Xilinx в устройства за сигурност от следващо поколение не само адресира проблемите с пропускателната способност и закъснението, но и други предимства включват разрешаване на нови технологии като модели за машинно обучение, Secure Access Service Edge (SASE) и пост-квантово криптиране.

Устройствата на Xilinx осигуряват идеалната платформа за хардуерно ускорение за тези технологии, тъй като изискванията за производителност не могат да бъдат изпълнени само със софтуерни реализации.Xilinx непрекъснато разработва и надгражда IP, инструменти, софтуер и референтни проекти за съществуващи и следващо поколение решения за мрежова сигурност.

В допълнение, устройствата на Xilinx предлагат водещи в индустрията архитектури на паметта с IP за меко търсене на класификация на потока, което ги прави най-добрият избор за мрежова сигурност и приложения за защитна стена.

Използване на FPGA като процесори за трафик за мрежова сигурност

Трафикът към и от устройства за сигурност (защитни стени) е криптиран на множество нива, а L2 криптирането/декриптирането (MACSec) се обработва в мрежовите възли на слоя за връзка (L2) (суичове и рутери).Обработката отвъд L2 (MAC слой) обикновено включва по-дълбоко анализиране, L3 тунелно декриптиране (IPSec) и криптиран SSL трафик с TCP/UDP трафик.Обработката на пакети включва анализиране и класифициране на входящи пакети и обработка на големи обеми трафик (1-20M) с висока пропускателна способност (25-400Gb/s).

Поради големия брой необходими изчислителни ресурси (ядра), NPU могат да се използват за относително по-висока скорост на обработка на пакети, но ниска латентност, високопроизводителна мащабируема обработка на трафик не е възможна, тъй като трафикът се обработва с помощта на MIPS/RISC ядра и планиране на такива ядра въз основа на тяхната наличност е трудно.Използването на FPGA базирани устройства за сигурност може ефективно да елиминира тези ограничения на CPU и NPU базирани архитектури.

.png)